Säkra upp din Office 365 och Azure med dessa tips!

Hittade en riktigt bra session på ignite om hur du rekommenderas säkra upp din O365/Azure miljö i enkla steg.

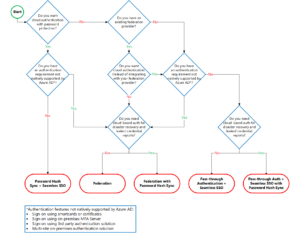

ADFS bör inte vara ditt första hands val för autentisering! Password Hash Sync authentication with seemless SSO i AD connect är det bästa valet idag!

Men låt oss kolla på listan över rekommendationer:

- Password Policy

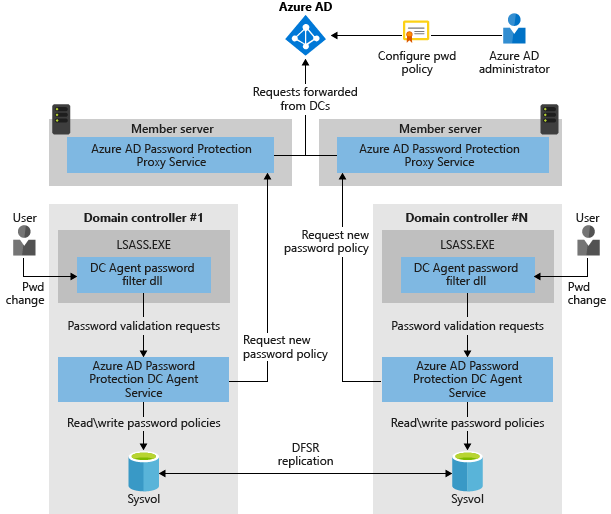

Installera Azure AD password protection proxy service för att mer granulärt kunna styra lösenords utformning och blockera vanliga lösenord

https://docs.microsoft.com/en-us/azure/active-directory/authentication/howto-password-ban-bad-on-premises

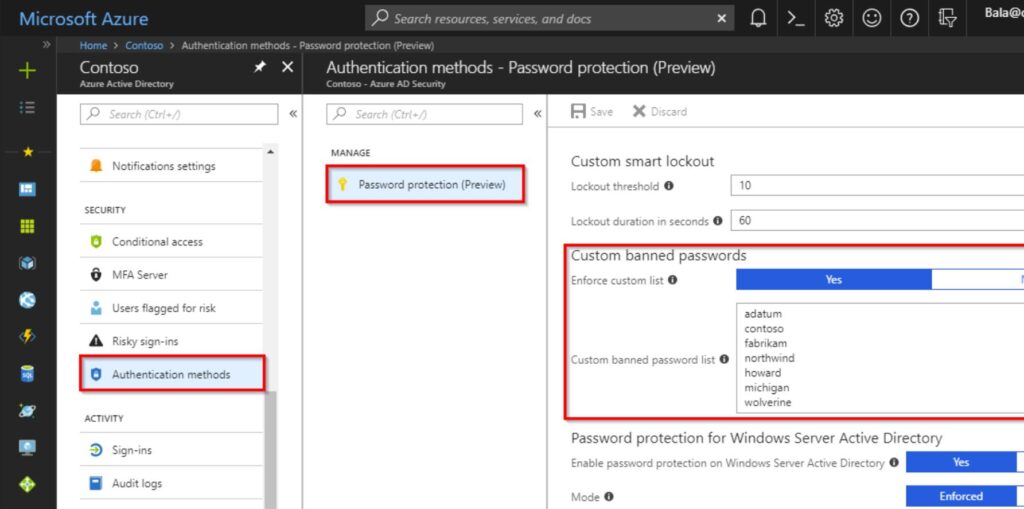

Konfigurera vilka ord du inte vill tillåta i password.

Konfigurera vilka ord du inte vill tillåta i password.

- Blockera “Risky IP”.

Det finns en ny rapport i AD Connect Health och visar “Risky IP´s”, lägg in dessa i block listor eller trigga MFA från dessa med hjälp av Conditional Access. - Blockera Legacy AUTH. Många attacker använder gamla authenticerings protokollen då dessa har många brister. Att blocka dessa idag bör vara en självklarhet.

Detta görs med conditional access regel. Börja med pilot och se hur det påverkar kör sedan en global regel med en undantags grupp. - Monitorera säkerhets rapporterna

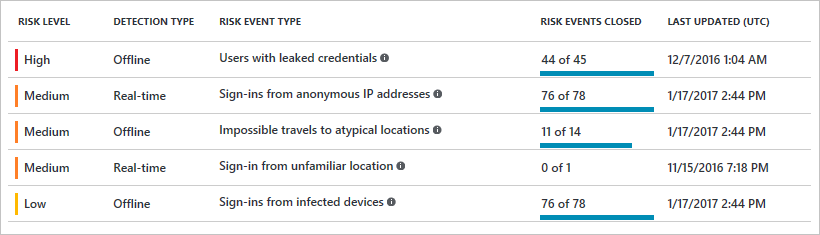

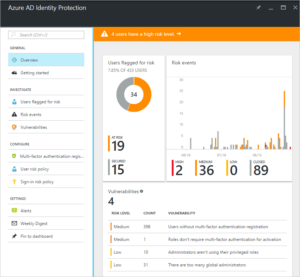

Om du har Identity Protection, EMS E5 eller M365 E5 så finns nu riktigt snygga rapporter att gå igenom dagligen för att detektera incidenter.

Givetvis kan du även lägga upp larm i Cloud App Security så att du kan agera direkt på allvarliga händelser.

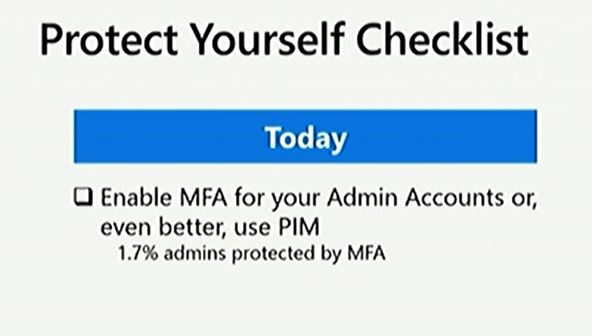

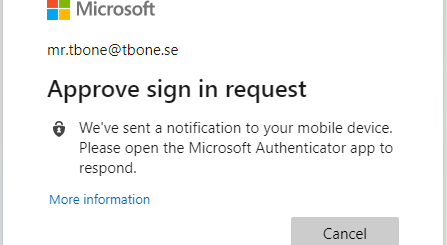

- Kräv Multifactor autenticering. Både för Admin och end users. Och använd authenticator appen till detta.

Snart kommer även Password less logon där du aldrig anger lösenord utan får en challenge i authenticator appen.

https://techcommunity.microsoft.com/t5/Azure-Active-Directory-Identity/Announcing-password-less-login-identity-governance-and-more-for/ba-p/262472

https://techcommunity.microsoft.com/t5/Azure-Active-Directory-Identity/Announcing-password-less-login-identity-governance-and-more-for/ba-p/262472 - Aktivera en sign in risk policy. Detta kräver (Microsoft Identity Protection, EMS E5 eller M365 E5 licens)

Med denna kan man avgöra risk nivå vid inloggning och kräva lösenordsbyte eller MFA

- Aktivera Password Hash sync i Azure AD Connect. Denna var ny för mig!

Microsoft rekommenderar nu att i första hand använda Password Hash Sync authentication with seemless SSO, i andra hand Password PassThrough Authentication with seemless SSO och slutligen Federated (ADFS) som sista hands val. Tidigare har ADFS varit förstahandsval om denna funnits på plats. När nya AD connect miljöer sätts upp är detta default sedan juni 2018

https://learn.microsoft.com/en-us/microsoft-365/security/defender/microsoft-secure-score?view=o365-worldwide

Dessa hash används av security center för att detektera om användarens lösenord är stulet och larmar då i rapporten Leaked credentials. Dessutom kan du enkelt byta till Azure only authentication och koppla loss lokal miljö.

Dessa hash används av security center för att detektera om användarens lösenord är stulet och larmar då i rapporten Leaked credentials. Dessutom kan du enkelt byta till Azure only authentication och koppla loss lokal miljö.

Det går att aktivera detta parallellt även när du kör ADFS. Det är dessutom möjligt att migrera från federerat till Password Hash på enskilda användare för att driva detta i en POC. När du är säker på att det funkar kan du aktivera detta för alla. Kombinerat med en conditional access som kräver MFA för en high risk inloggning, triggar MFA för konton med stulna lösenord. - Audit! Logga alla inloggningar, accesser till appar och händelser. Ja rubbet! Cloud app security är ett bra verktyg för detta. Men det finns även en annan snygg metod. Azure AD Log Analytics till Azure Monitor kan spara loggar för evigt och sammanställa snygga Dashboards med Power BI diagram. Riktigt snyggt!

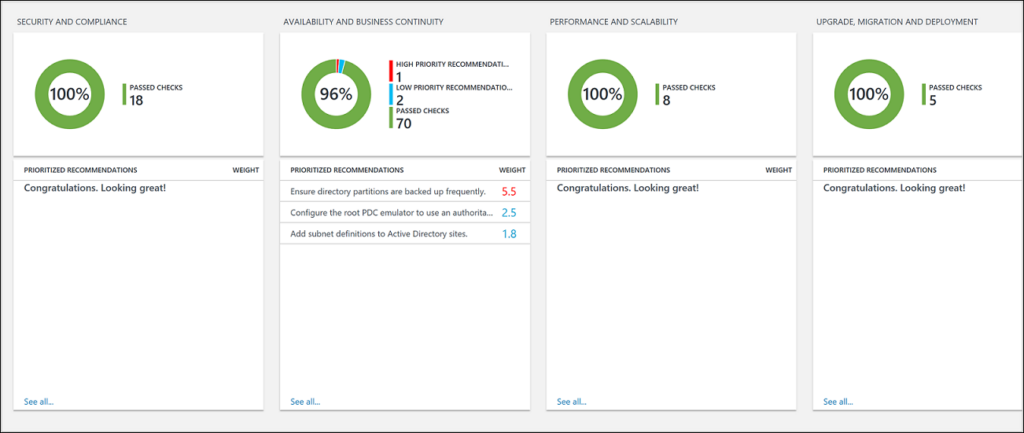

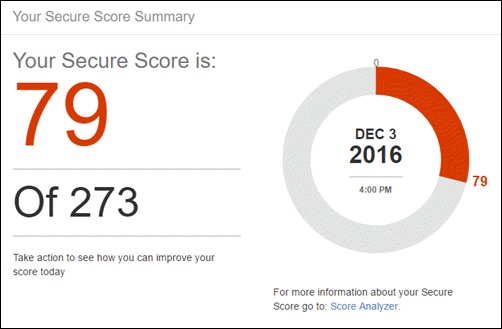

- Arbeta igenom Microsoft Secure Score Portal och följ de rekommendationer du kan!

https://learn.microsoft.com/en-us/microsoft-365/security/defender/microsoft-secure-score?view=o365-worldwide

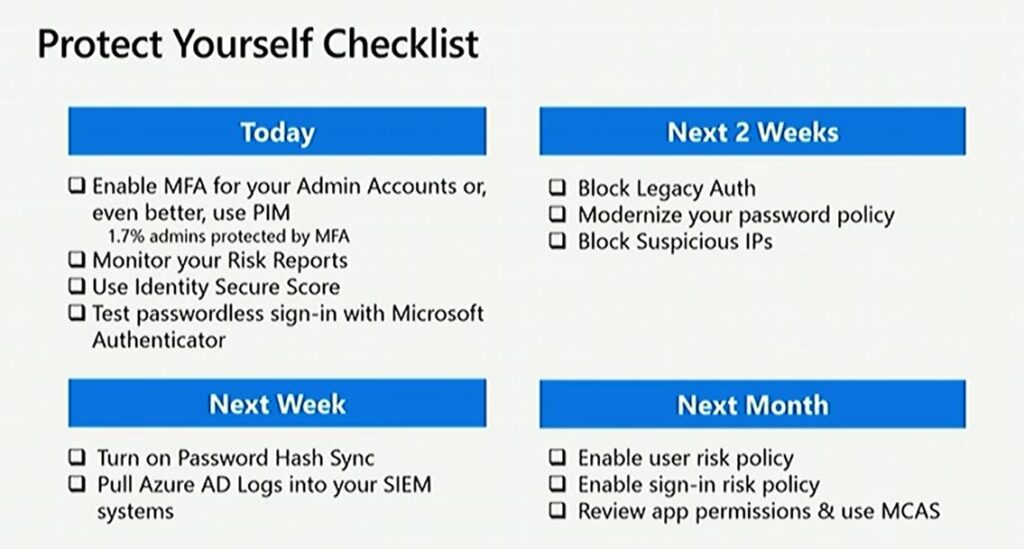

Dessutom bjöd de på en snygg action lista!

Dessutom bjöd de på en snygg action lista!

Grym summering T-bone! 🙂

Uppskattar att du silat all info själv och tagit fram det som är mest betydelsefullt.

// T