TLS i Windows Server 2016

Igår fick jag verkligen gnugga geniknölarna.

Efter ett utbyte av domänkontrollanter från Windows Server 2008 R2 till Windows Server 2016 slutade plötsligt en appliance låda att kunna prata LdapS.

Jag var bombsäker på att Server 2016 inte har någon förändring i Ldap och säkerheten kring denna. Men även jag kan ha fel!

Upp med en Microsoft Message Analyser för att sniffa paketen till och från DC.

Den visade att Appliance lådan föreslog ca 30 olika algoritmer för att starta en TLS 1.0 för LdapS.

Den visade att Appliance lådan föreslog ca 30 olika algoritmer för att starta en TLS 1.0 för LdapS.

Första tanken var att TLS 1.0 var avstängt, men det var aktivt och funkade svarade.

DC svarade att den bästa gemensamma algoritmen var: TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

Varpå Appliance burken svarade fail!

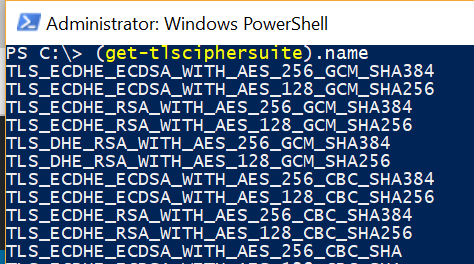

Grävde i detta och hitta nya bra powershell cmdlets. Get-TlsCipherSuite, Disable-TlsCipherSuite, Enable-TlsCipherSuite

(Get-TlsCipherSuite).name #listar alla TLS varianter i prioriterings ordning. Överst mest prior.

Jämförde listan med listan som applience burken föreslog och hittade en TLS som var gemensam för båda och låg högra i prior i appliance.

Enable-TlsCipherSuite -name TLS_RSA_WITH_AES_256_CBC_SHA_256 -Position 5

Detta flyttar den nya gemensamma algoritmen till plats 6 med högre i prior än den tidigare använda.

Ingen omstart behövs, vips så funkade LdapS från Appliance burken!